-

Produkte Die Lösungen von SecurEnvoy >

Ermöglicht es Organisationen, nachweisbares Vertrauen in jede ihrer Aktivitäten zu schaffen.

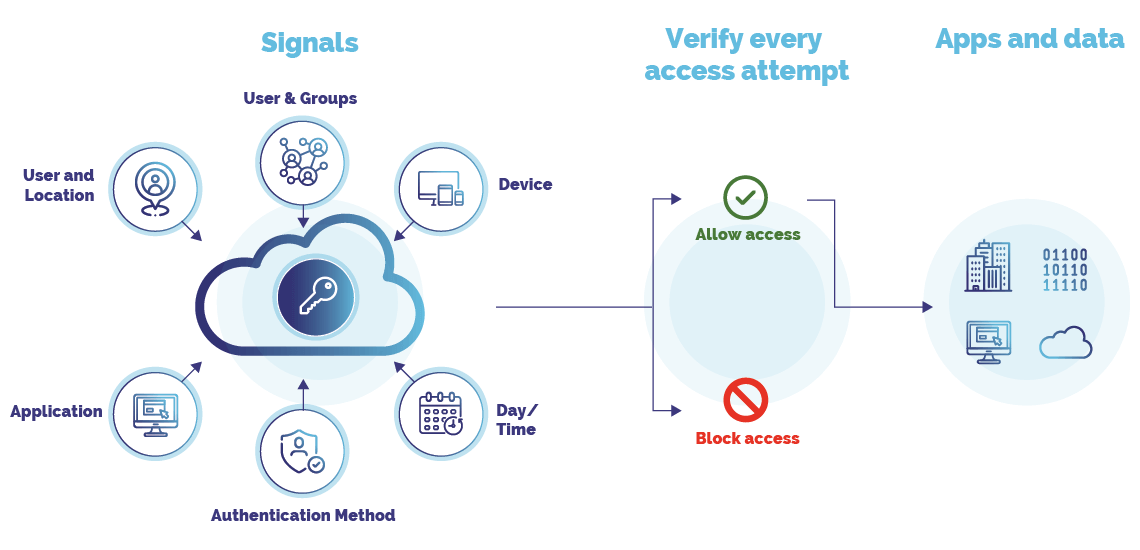

- Access Management >

- Multi-Faktor Authentifizierung (MFA) >

Flexible und effektive Authentifizierung über Plattformen, Geräte und Authentifizierungsmethoden hinweg.

- Data Discovery (DD) >

Effektive und benutzerfreundliche Datenerkennung für Datentransparenz in Ihrem gesamten digitalen Bestand.

-

Lösungen Branchen >

SecurEnvoy arbeitet in allen wichtigen vertikalen Sektoren - zum Schutz von Unternehmenswerten, Benutzern, Daten und Geräten.

-

Ressourcen Nützliche Ressourcen >

Lernen Sie die SecureIdentity-Plattform kennen - unter Berücksichtigung des breiteren Branchenbildes, aktueller Herausforderungen und Bedrohungen.

- Videos >

Unsere Vision und die Einführung der Plattform - eine schnelle Momentaufnahme

- Fallstudien >

Dank Tausenden von Kunden weltweit können wir einige großartige Fallstudien aufweisen

- Whitepapers >

Unsere Forschungs- und Diskussions-Whitepaper zu Cybersicherheit und Authentifizierung.

- Integrationsleitfäden >

In unserem Support-Bereich finden Sie viele weitere nützliche, technische Ressourcen

- Webinare >

Live und aufgezeichnet –

schauen Sie rein - Blog >

Herausforderungen, Bedrohungen und Technologien der Branche Überlegungen zu Lösungen und Techniken, um effektiv Fortschritte zu machen

- Videos >

-

Partner Warum Partner werden >

SecurEnvoy arbeitet mit Partnern auf der ganzen Welt zusammen. Effektive Bereitstellung von Kundenlösungen und Sicherstellung, dass wir mit unseren Technologiepartnern verbunden sind

- Integrationen >

Unsere SecureIdentity Suite lässt sich mit vielen führenden Technologieplattformen und Unternehmen integrieren

- Finden Sie einen Partner >

Finden Sie einen qualifizierten SecurEnvoy-Partner, der Ihr Unternehmen effektiv unterstützen kann

- So werden Sie Partner >

Seit fast 20 Jahren setzen wir auf erfolgreiche Partnerschaften

- Webinare für Partner >

- Partnerportal >

Zugang zu den Ressourcen des Partnerportals

- Deal-Registrierung >

Für SecurEnvoy Vertriebspartner

- Integrationen >

-

Support SecurEnvoy-Support >

Beim Thema Support stehen unsere Kunden im Mittelpunkt, und eine effektive Unterstützung ist für uns von entscheidender Bedeutung. Unser Kunden-Support erhält eine durchschnittliche Bewertung von 4,2/5 Punkten – wobei 80 % noch nie auf unseren Support zurückgreifen mussten; zögern Sie aber nicht, uns zu kontaktieren!

-

Unternehmen Über uns >

Seit fast 20 Jahre führend in Sachen Innovationen. Die SecureIdentity-Suite entwickelt sich stetig weiter. Wir sind Teil der Shearwater Group plc

- Karriere >

Werden Sie Teil des SecurEnvoy-Teams, in dem Innovationen und Kunden im Mittelpunkt stehen

- Pressemitteilung >

Die neuesten Pressemitteilungen und Berichte

- Blog >

Herausforderungen, Bedrohungen und Technologien der Branche.

Zuletzt veröffentlichte Blogs:

+ What is Passwordless Authentication security and why are organisations implementing it? >

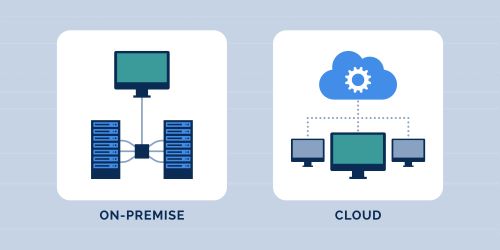

+ Why on-premise access management still matters in a cloud-focused world >

- Karriere >